0X10 概述

在某天收到客户反馈,学校网站服务器向外发起DDOS攻击,对此要对目标进行事件分析以及溯源处置。首先既然是学校网站服务器发起,所以可初步判断该网站服务器存在被攻陷的可能性。

0X20 事件分析处置

Windows分析:

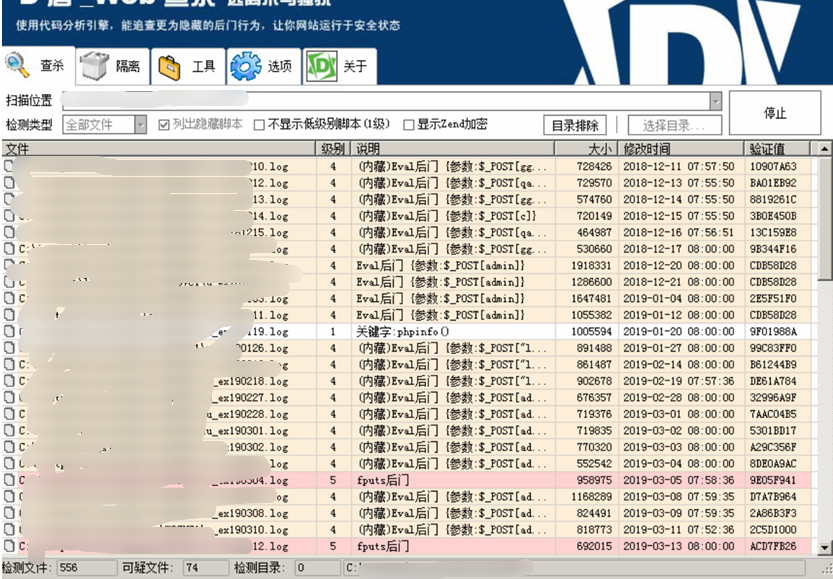

使用D盾进行扫描查找后门文件

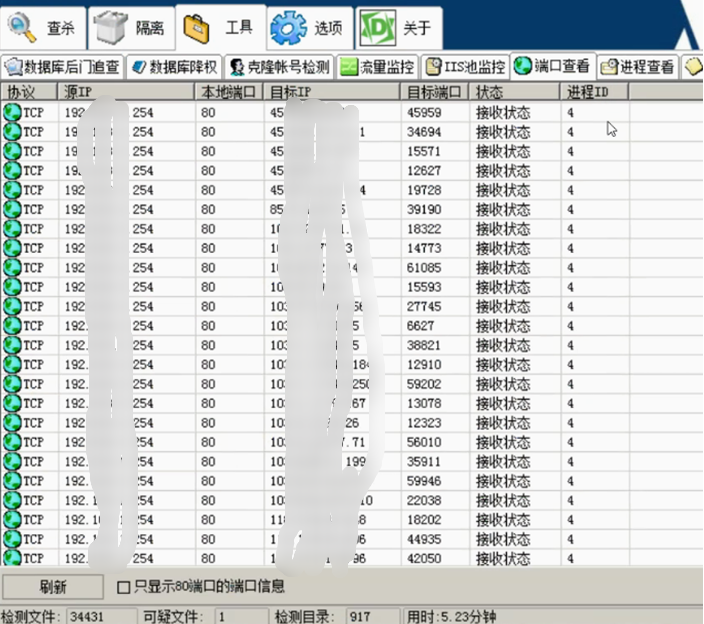

网络连接:

无异常

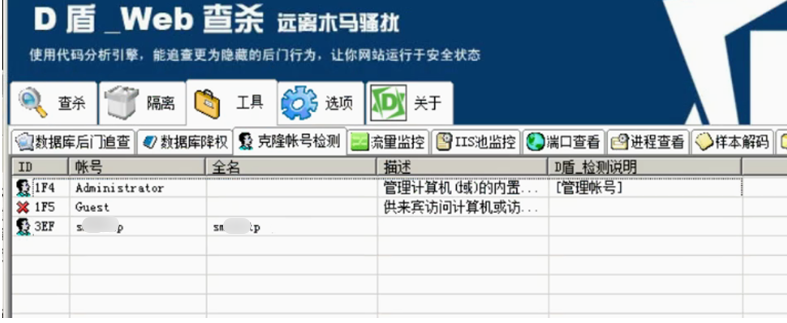

查看系统用户,未发现新增可疑用户

查看webshell后门扫描结果

发现web服务器日志中存在大量的恶意代码执行命令注入

将web服务器日志导出,进行审计,发现该服务器最早在2018年12月18日遭受到攻击,并且自2018年12月18日开始陆续不断遭受到目录扫描攻击和注入命令执行攻击,下面以其中几份日志文件截图为例:

攻击者ip为154.210.32.194

攻击者ip为60.172.74.164

攻击者ip为112.245.240.173

发现扫描类攻击

发现固定ip目录扫描

攻击ip为35.224.236.195

发现大量动态ip目录扫描,无法确定真实ip

Sql注入攻击

攻击ip为动态ip,无法确定真实攻击来源ip。

通过360全盘查杀,发现多个病毒木马文件(文件未做删除处理)

将该文件取出,判断为后门文件,进行分析

解密后,发现该文件为恶意文件

目标ip为185.128.41.90

由此推断服务器已经被造成沦陷风险,本地放置了一个可以远程请求185.128.41.90

的ps1的后门。

访问网站查看是否存在getshell方式

发现网站后台管理系统,并且存在弱口令账户:admin/123456

查看web应用操作日志,发现近期xxxx账户有登录记录

查看web应用数据库日志,发现120.xx.xx.220,和218.xx.xxx.34 分别是福州仓山和厦门的,其余ip为三明本地ip,以上两个ip为可疑ip

继续翻找后台管理系统,发现存在多个文件上传点,并且未对上传文件作严格限制,推测可以从该处上传webshell

不知道发啥了,随便来一篇历史写的水水贴

图片挂了一半

这